보안 패턴 정책 예외처리

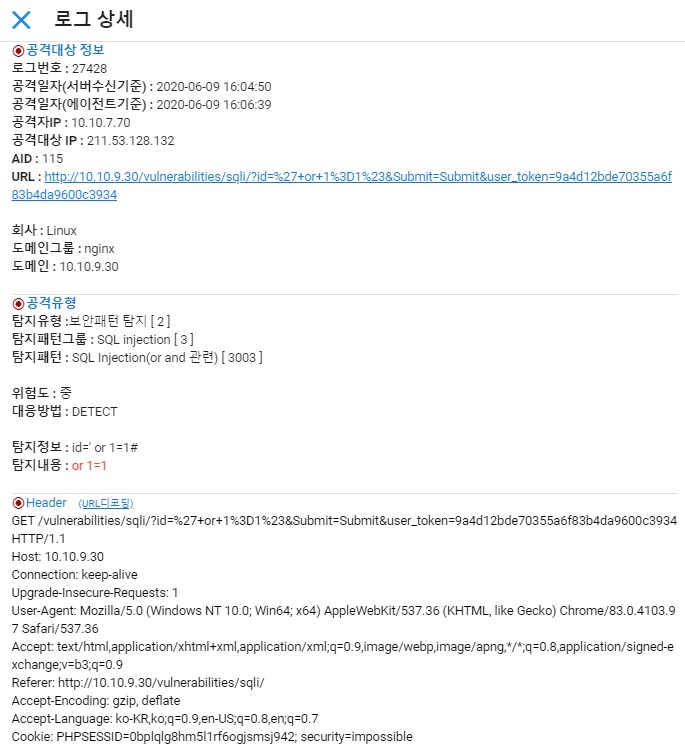

| 항목 | 내용 |

|---|---|

| 공격대상 정보 | 탐지된 공격에 대한 정보를 나타냅니다. |

| 공격유형 | 탐지된 공격 유형 정보와 내용을 나타냅니다. |

| Header | 프로토콜 내 Header값을 나타냅니다. |

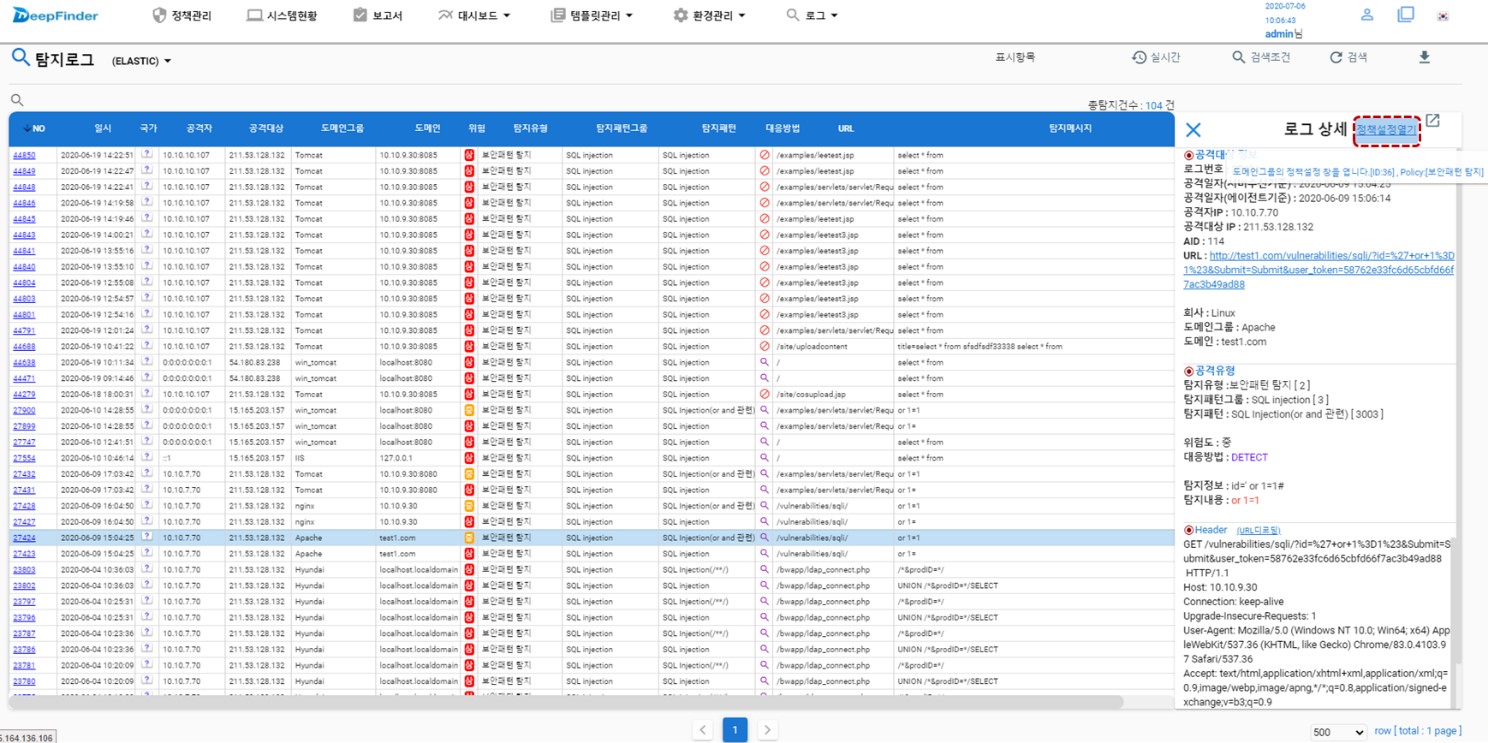

URL별 보안패턴정책 예외처리

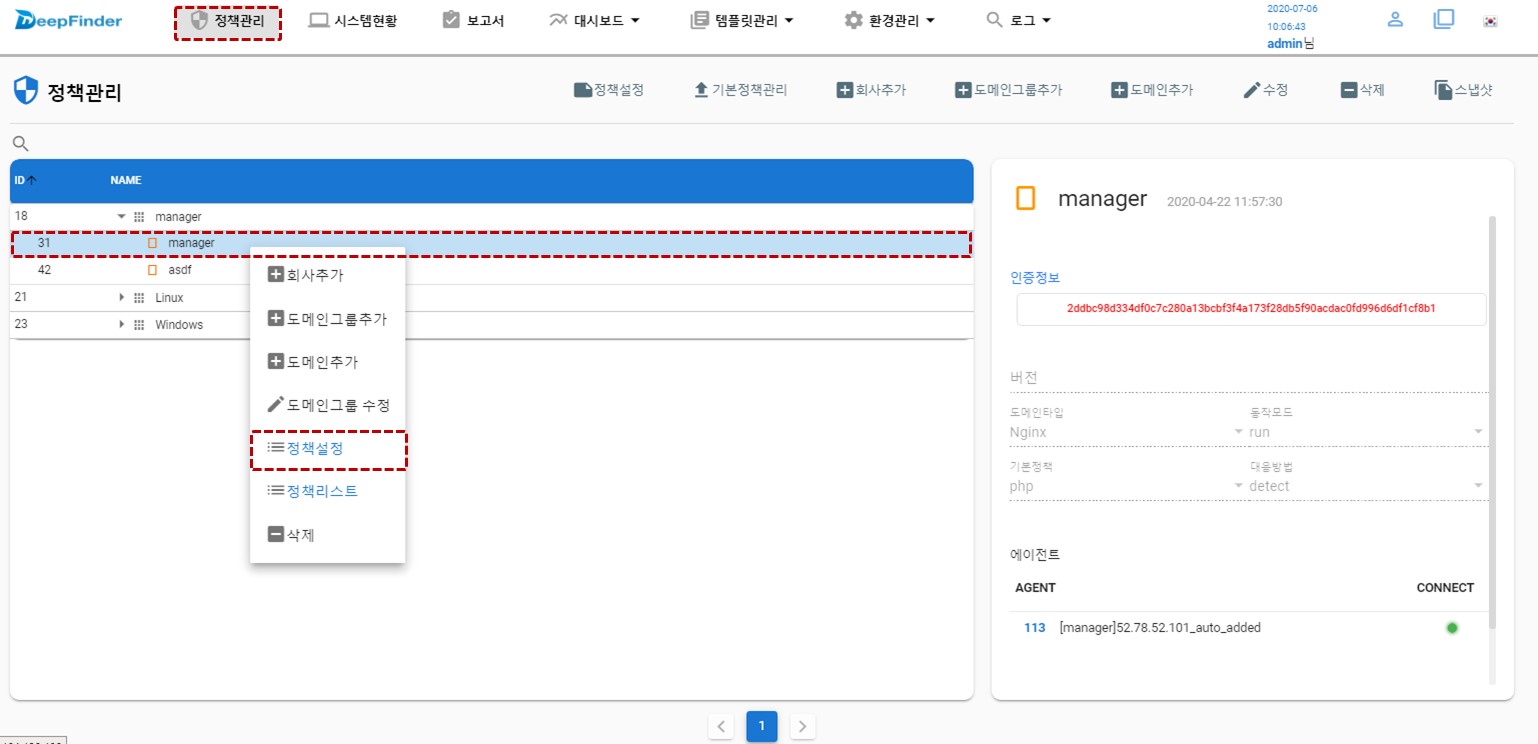

1) 정책관리 → 회사 → 도메인 그룹(더블클릭) → 정책설정 (로그 → 정책설정 열기 클릭)

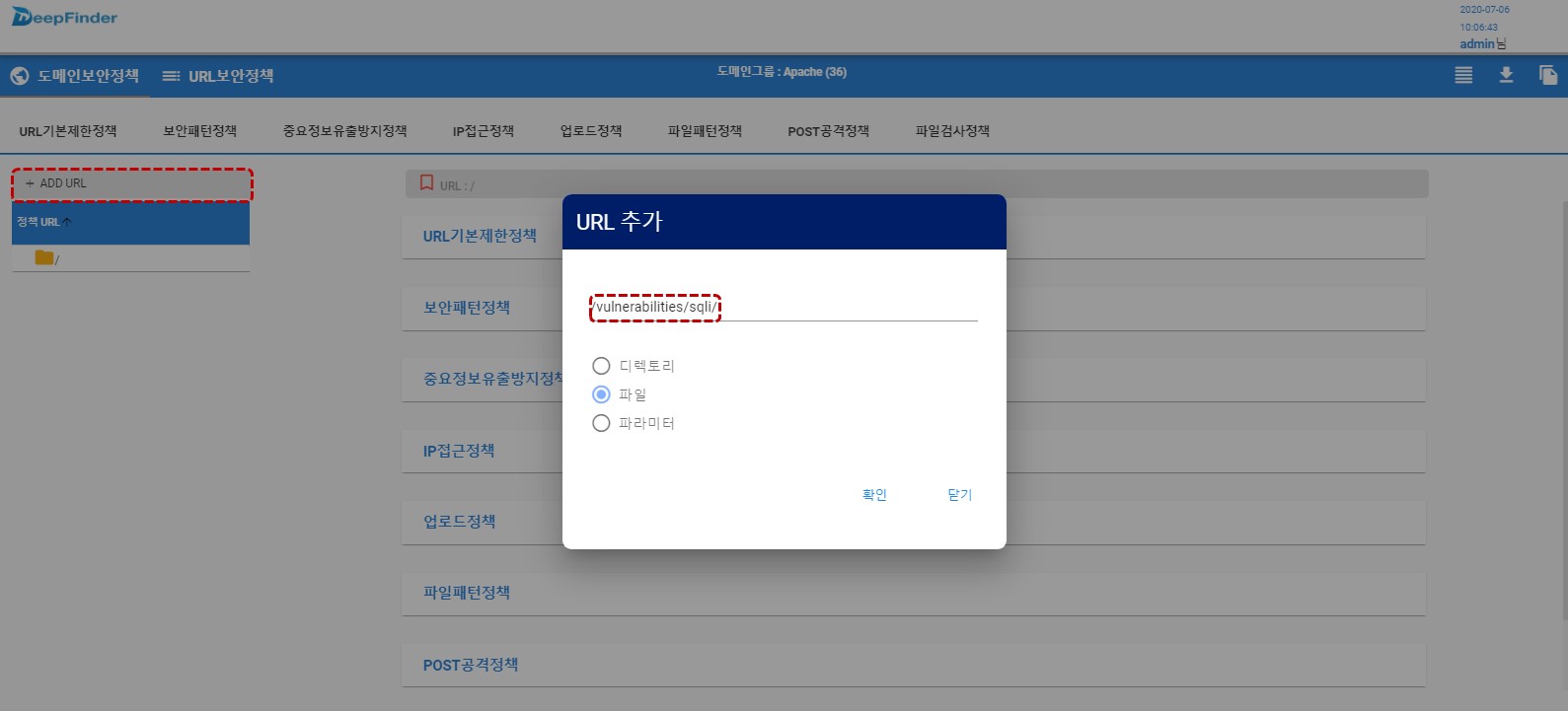

2) 차단 URL 확인 후 예외처리 URL 추가

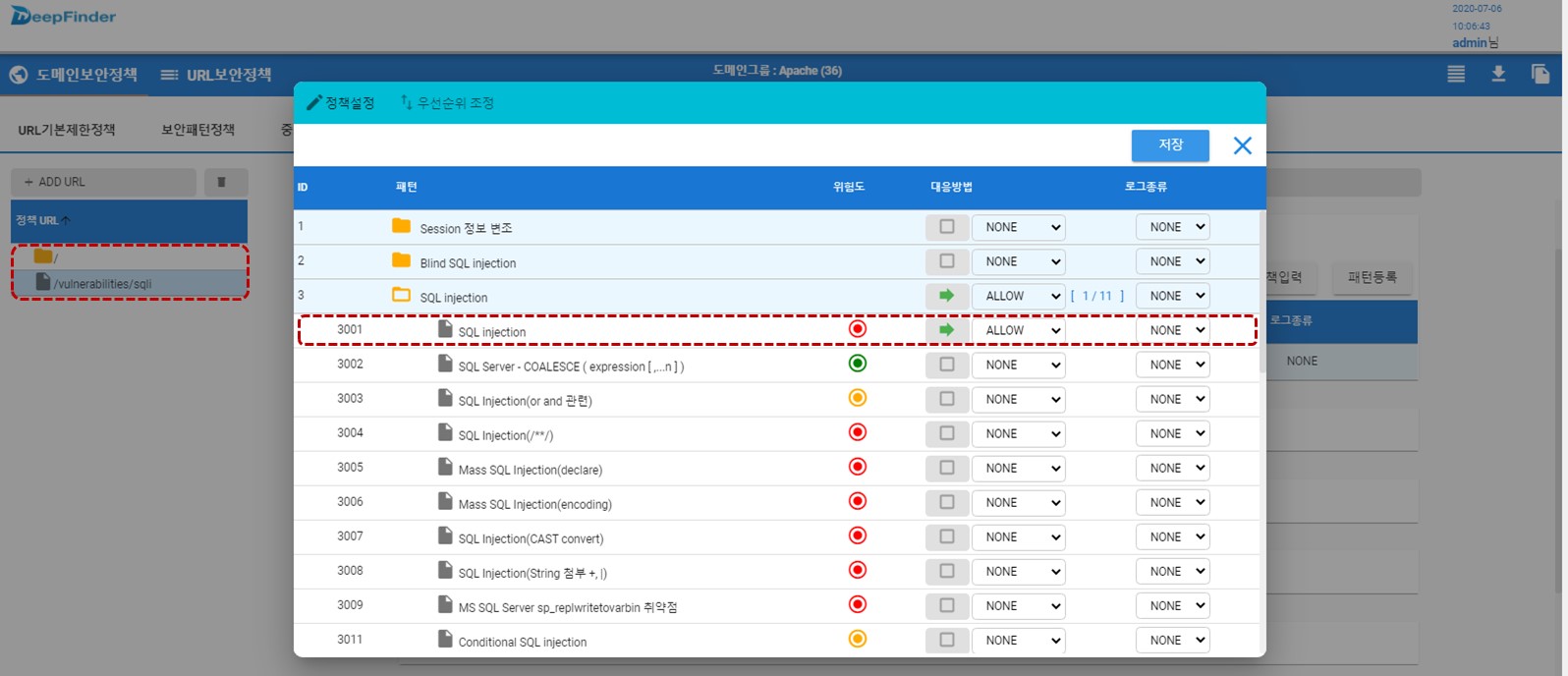

3) 기본 제공 템플릿 예외처리

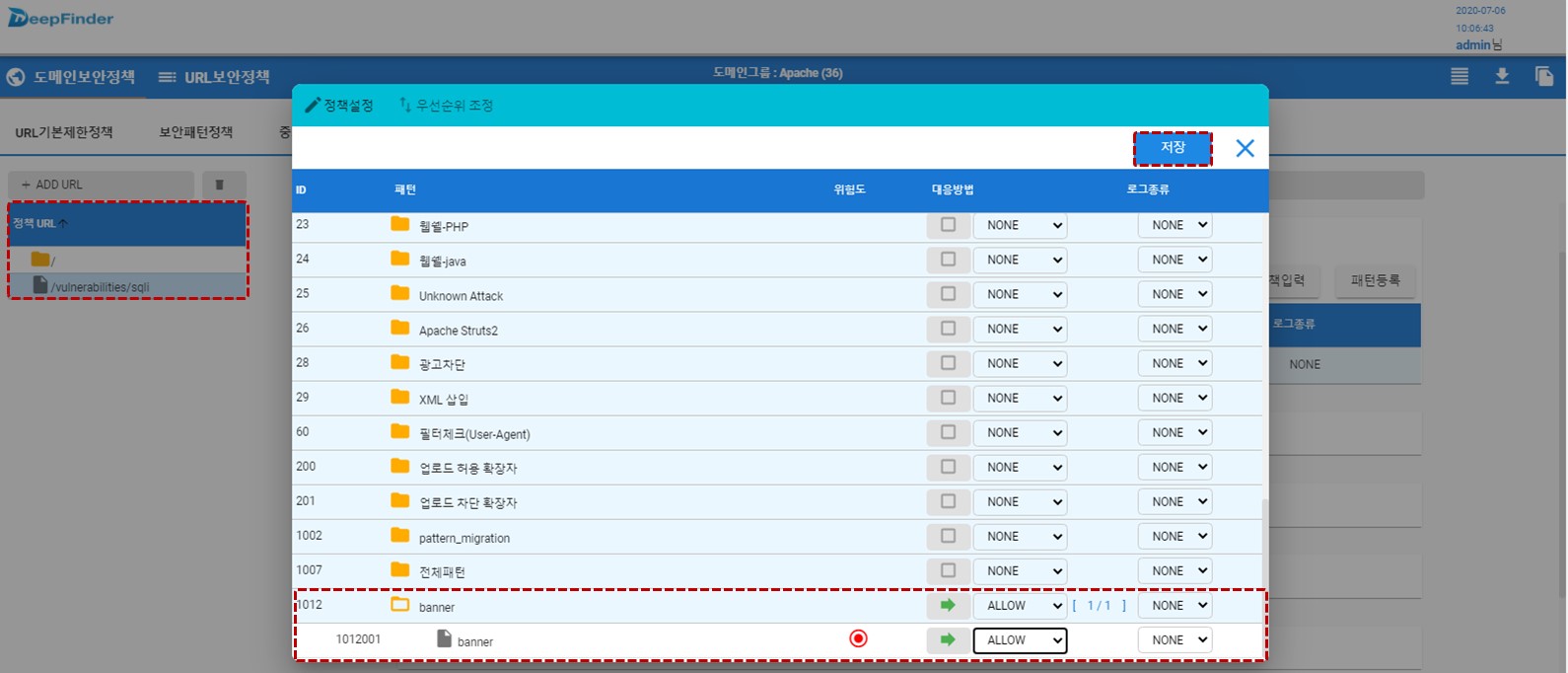

아래처럼 DeepFinder에서 제공하는 패턴으로 예외처리를 진행하실 경우 추가 된 URL에 차단된 패턴의 정책을 ALLOW로 설정 합니다.

4) 사용자 템플릿 생성 후 예외처리

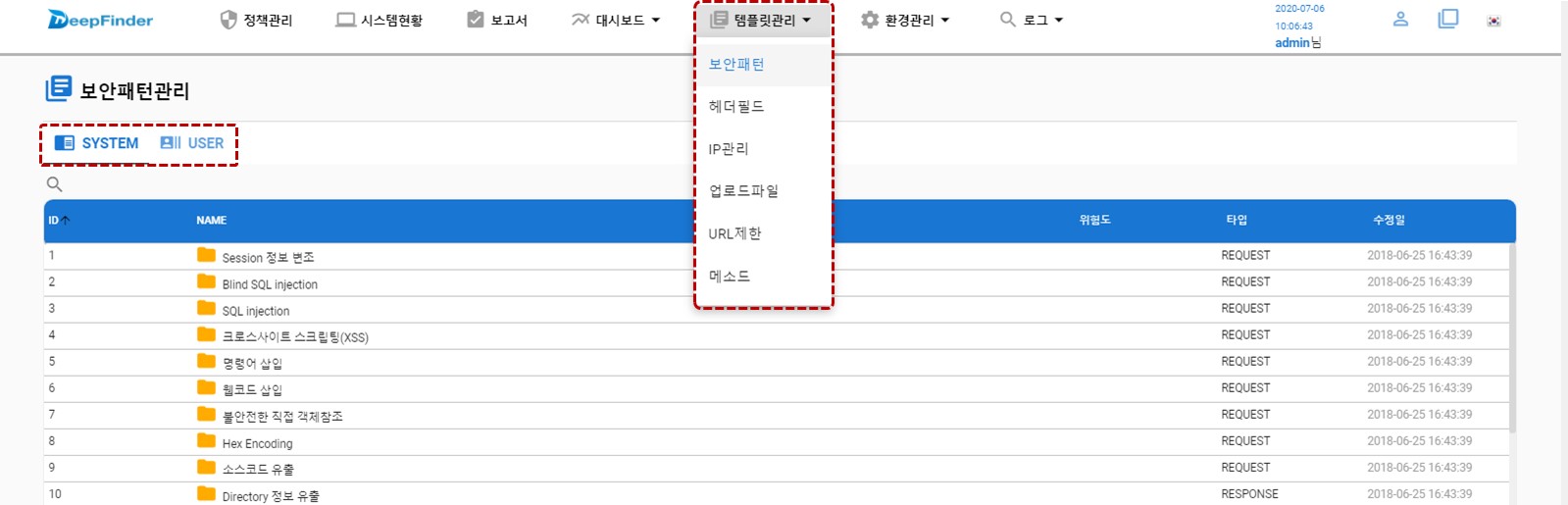

위의 허용 설정 방법과 달리 추가 패턴을 생성하여 예외처리를 진행하실 경우 템플릿관리 -> 보안패턴을 클릭 하여 사용자 패턴을 등록합니다.

| 항목 | 설명 |

|---|---|

| SYSTEM | DeepFinder에서 기본적으로 제공하는 보안패턴 입니다. |

| USER | 사용자가 필요에 의해 신규 등록한 보안 패턴입니다. |

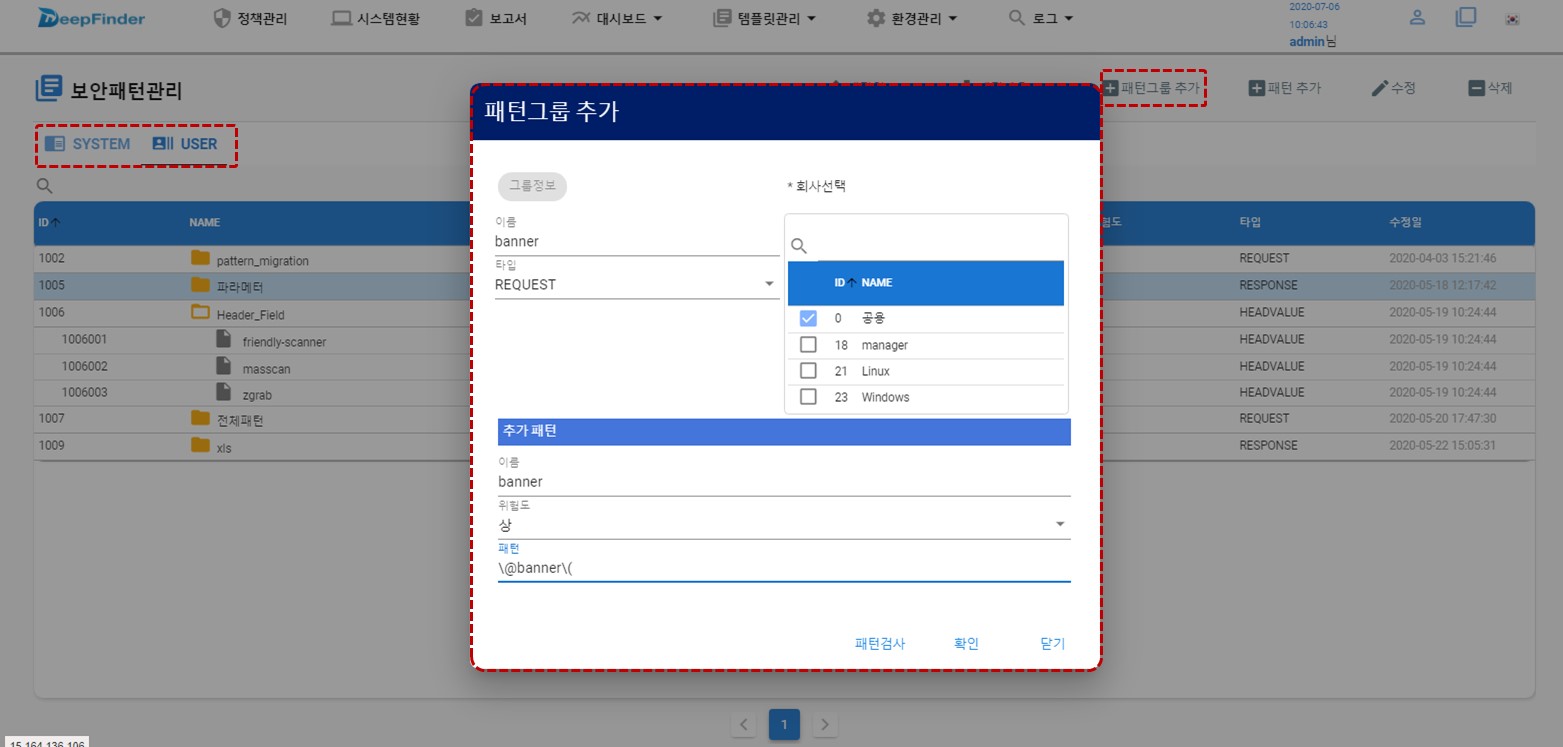

| 구분 | 항목 | 설명 |

|---|---|---|

| 그룹 정보 | 이름 | 보안패턴 그룹 이름을 입력합니다. 최대값(255자리), 최소값(1자리) |

| 타입 | 검사하고자 하는 패턴 방향을 선택합니다. | |

| REQUEST: 클라이언트가 웹 서버로 요청하는 데이터인 경우 | ||

| RESPONSE: 웹 서버에서 클라이언트로 향하는 데이터인 경우 | ||

| HEADNAME: 헤더네임을 검사하는 경우 | ||

| HEADVALUE: 헤더값을 검사하는 경우 | ||

| 회사 | 보안패턴 그룹을 적용할 회사를 설정합니다. | |

| 패턴정보 | 이름 | 보안패턴의 이름을 입력합니다. |

| 위험도 | 보안패턴의 위험도를 선택합니다. | |

| check | 보안패턴의 실제 정규표현식을 입력하여 테스트합니다. 정규표현식이 올바른지 확인하고자 할 때 사용합니다. |

5) 추가한 사용자 보안패턴 정책을 ALLOW로 설정합니다. (URL보안정책 > 정책URL 선택 > 보안패턴 정책)

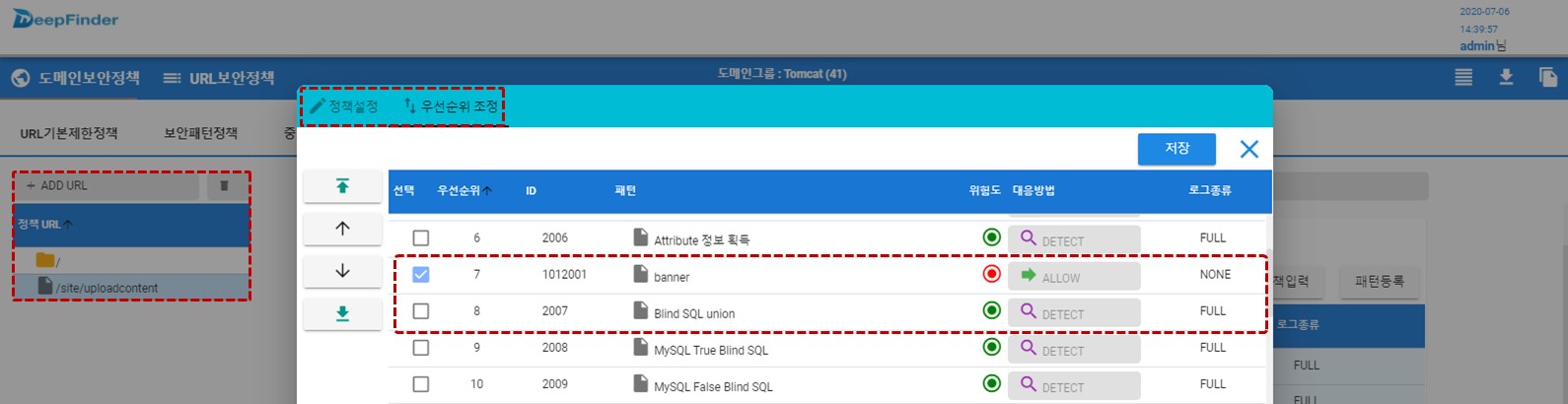

6) 추가한 신규 패턴의 우선순위를 오탐이 발생되는 패턴보다 한단계 높게 설정 후 저장합니다.

7) 허용된 설정의 정상 확인을 위해 강제 이벤트 발생 후 설정 여부 확인 및 차단 로그 확인을 합니다.

보안패턴 전체[/] 예외처리

1) 정책관리 > 회사 > 도메인그룹(더블클릭) > 정책설정 (=로그 > 정책설정 열기 클릭)

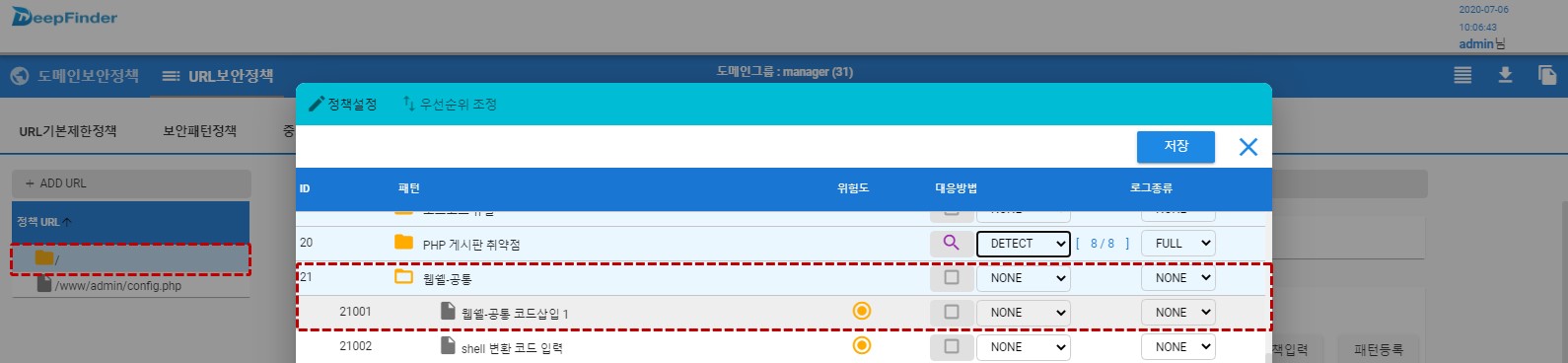

2) 차단 된 탐지 패턴 그룹 및 탐지 패턴 확인 후 None 설정

(URL 보안정책 > [/] 클릭 > 보안패턴정책 > ‘차단 된 패턴’ None으로 설정)

3) 허용된 설정의 정상 확인을 위해 강제 이벤트 발생 후 정책 설정 여부 및 차단 로그를 확인 합니다.