보안패턴

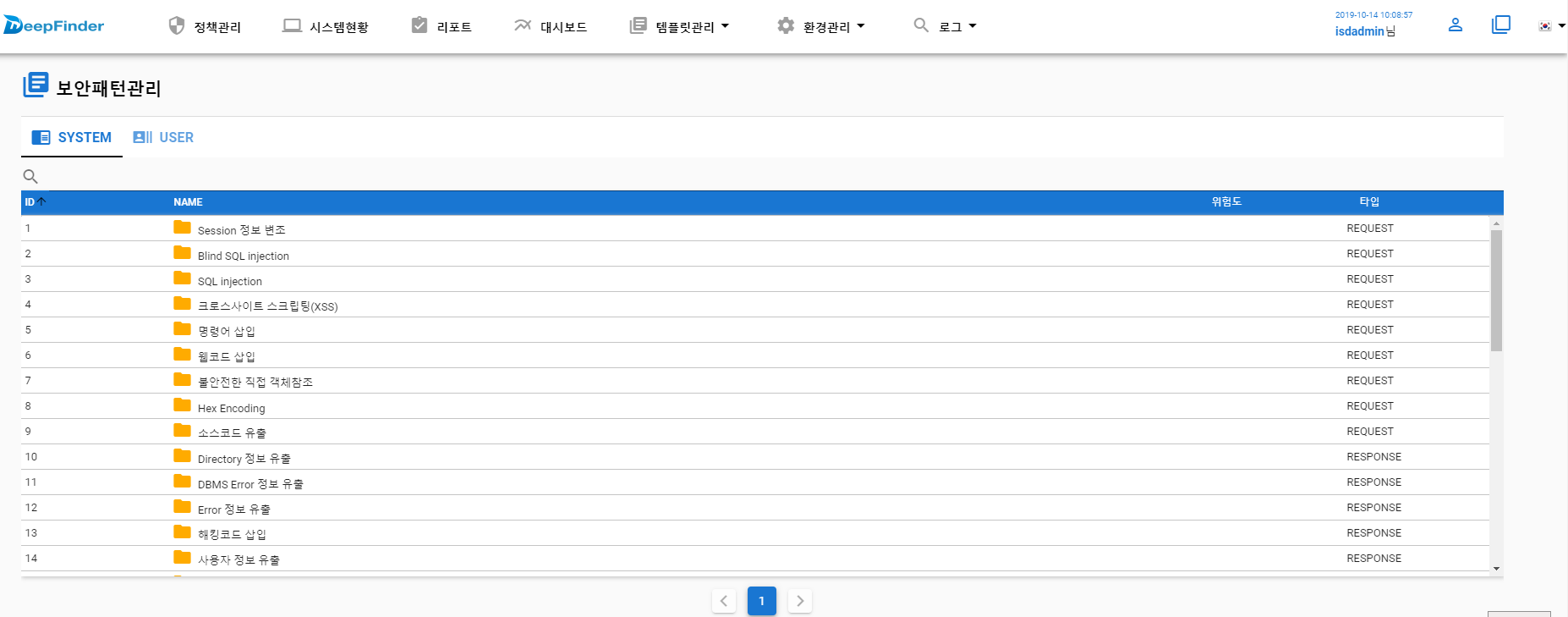

[템플릿관리] > [보안패턴]

보안정책에서 사용될 보안 패턴을 관리합니다. 기본적인 패턴은 ‘SYSTEM’ 으로, 관리자가 추가한 패턴은 ‘USER’로 표시되며 사용자 정의 보안패턴은 추가/수정/삭제가 가능하나 시스템 패턴은 추가/수정/삭제가 불가능합니다. 관리자가 보안패턴을 추가할 경우 USER 탭에서 [추가]를 이용하여 추가하도록 합니다.

보안패턴 룰이 적용되는 정책의 목록은 아래와 같습니다.

| 템플릿 | 보안정책 탭 | 세부 정책 |

|---|---|---|

| 보안패턴 | 도메인 보안정책 | 헤더필드이름 정책 |

| 헤더필드값 정책 | ||

| 쿠키정책 | ||

| URL 보안정책 | 보안패턴정책 | |

| 중요정보유출방지정책 | ||

| 파일패턴정책 |

기본 보안패턴 종류

DeepFinder는 기본적으로 다음과 같은 시스템 패턴을 제공합니다. 이 패턴은 DeepFinder에서 제공하므로 패턴조회/수정/삭제가 불가능합니다.

| ID | 항목 | 설명 |

|---|---|---|

| 1 | Session 정보 변조 | 쿠키 등을 이용한 세션 정보를 변조하는 공격을 탐지하는 보안패턴입니다. 세션은 웹 브라우저와 웹 서버의 연결을 인식하는 session 정보로써 jsessionid=일련번호 의 변경을 탐지합니다. |

| 2 | Blind SQL injection | SQL injection에서 진화한 공격 방식입니다. 웹 서버에서 클라이언트로 전송되는 에러메시지에 대한 페이지를 노출시키지 않도록 설정되어 있더라도 잠재적인 공격의 가능성이 남아있게 되는데, 이것을 blind sql injection 공격이라 합니다. 쿼리 구문을 서버측으로 전송할 때 Response 되는 반응을 살펴보며 공격이 가능한지에 대해 분석하여 공격을 탐지하는 보안패턴입니다. |

| 3 | SQL injection | DB에 공통적으로 적용되는 SQL 삽입 공격을 탐지하는 하는 보안패턴입니다. SQL 삽입 취약점은 공격자가 사용자 입력 필드의 값을 조작함으로써 백 엔드 SQL 문장을 변조가 가능할 때 발생할 수 있습니다. SQL 삽입은 가장 일반적인 사용되는 공격방법으로 Database의 무결성을 깨뜨리거나 중요정보 유출에 이용되고, 파일에 대한 읽기나 쓰기, OS Shell 실행도 가능하게 합니다. |

| 4 | 크로스사이트 스크립팅 (XSS) | 크로스 사이트 스크립팅(Cross Site Scripting) 공격을 탐지하는 보안 패턴입니다. XSS는 공격자가 악의적 코드를 다른 사용자에게 보내는 것을 허용합니다. 공격자는 JavaScript, VBScript, ActiveX, HTML or Flash 스크립트를 삽입함으로써, 다른 사용자의 세션 쿠키, 사용자 정보를 얻거나 웹 페이지 변조를 가능하게 합니다. |

| 5 | 명령어 삽입 | 명령어를 삽입하여 웹 서버를 손상시키고 시스템을 다운시키는 등의 공격을 탐지하는 보안패턴입니다. |

| 6 | 웹코드 삽입 | LDAP, PHP 등의 코드를 삽입하여 공격 스크립트를 실행하도록 하는 등의 SQL 삽입 공격을 탐지하는 보안패턴입니다. |

| 7 | 불안전한 직접 객체 참조 | 개발자가 파일, 디렉토리, 데이터베이스 레코드나 키를 URL이나 폼 매개변수로 내부에 구현된 객체를 노출시킬 때 발생할 수 있는 불안전한 직접 객체 참조 공격을 탐지하는 보안패턴 입니다. 취약점 스캐닝 도구는 매개변수가 조작 가능한 여지가 있는지, 또는 코드 검토는 중요한 매개변수들을 추적하고 변조 가능한지를 확인하여 직접 객체 참조가 변조됨을 방지합니다. |

| 8 | Hex Encoding | 패킷을 hex 포맷으로 변조함을 탐지하는 패턴입니다. |

| 9 | 소스코드 유출 | 소스 코드 유출을 탐지하는 보안 패턴입니다. |

| 10 | Directory 정보 유출 | 디렉토리 리스팅에 대한 정보 유출에 대한 패턴입니다. |

| 11 | DBMS Error 정보 유출 | Mssql, MySql, Oracle DB에 관한 에러정보의 Response에 대한 탐지 패턴입니다. |

| 13 | 해킹코드삽입 | RFI관련 패턴입니다. |

| 20 | PHP 게시판 취약점 | 각 알려진 공개 게시판의 취약점에 관한 패턴입니다. |

| 21 | 웹쉘-공통 | 웹쉘에 대한 패턴입니다. |

| 22 | 웹쉘-ASP | ASP 웹쉘에 대한 패턴입니다. |

| 23 | 웹쉘-PHP | PHP 웹쉘에 대한 패턴입니다. |

| 24 | 웹쉘-JAVA | JSP 웹쉘에 대한 패턴입니다. |

| 25 | Unknown Attack | 알려지지 않은 문법적인 요청을 탐지하기 위한 패턴입니다. |

| 26 | Apache Struts2 | Apache 서버의 원격 코드 실행 취약점입니다. HTTP Request 헤더의 Content-Type 값을 변조하여 원격 코드실행을 가능하게 하는 공격을 탐지하는 패턴입니다. |

| 29 | XML 삽입 | Xml 삽입에 대한 보안 패턴입니다. |

| 30 | 주민번호 유출 | 주민번호의 유출을 탐지하는 보안 패턴입니다. |

| 31 | 카드번호 유출 | 카드번호의 유출을 탐지하는 보안 패턴입니다. |

| 40 | 정의된 헤더필드 이름 | RFC 2616 Hypertext Transfer Protocol -- HTTP/1.1 에 정의되어 있는 헤더필드 이름을 탐지하는 보안 패턴입니다. |

| 41 | 웹 취약점 스캐너(기타) | 웹 사이트 스캐너를 탐지하는 보안 패턴입니다. 공격자는 웹 취약점 스캐너를 이용하여 웹 취약점 정보를 손쉽게 분석 가능하고, 이 정보를 해킹에 유용하게 사용할 수 있습니다. |

| 42 | 헤더필드 Hex Encoding | 패킷의 헤더필드를 hex 포맷으로 변조함을 탐지하는 패턴입니다. |

| 43 | Remote Control | 원격으로 실행 명령어를 실행하는 공격에 대한 보안 패턴입니다. |

| 51 | 검색엔진 크롤러 (User-Agent) |

검색 엔진 로봇을 탐지하는 보안 패턴입니다. Google Hack 기법처럼 검색엔진을 이용하여 웹 사이트의 취약점을 스캔하거나 주민번호, 카드번호등 중요정보를 얻을 수 있습니다. |

| 55 | E-mail 수집기 (User-Agent) |

이메일 수집기를 탐지하는 보안 패턴입니다. 공격자는 이메일 수집기를 이용, 웹 사이트에 노출되어 있는 이메일 정보를 대량으로 수집하여 웹 사이트에 등록한 본래의 이용 목적 이외의 목적으로 사용할 수 있습니다. |

| 56 | 봇탐지(User-Agent) | 봇을 탐지하는 보안 패턴입니다. 공격자는 봇을 이용 웹사이트의 취약점을 스캐닝하거나 정보를 수집하여 공격을 하거나 사용할 수 있습니다. |

| 200 | 업로드 허용 확장자 | 업로드 허용 확장자에 관한 패턴입니다. |

| 201 | 업로드 차단 확장자 | 업로드시 위험한 확장자에 대한 패턴입니다. |

| 999 | 포지티브 패턴 | 허용을 위한 패턴으로 각 데이터 포멧이 정의된 WILDCARD 패턴입니다. |

사용자 보안 패턴 그룹 관리

보안 패턴 그룹 추가

[템플릿관리] > [보안패턴] > USER > 오른쪽 상단 설정 아이콘 중 [패턴그룹 추가] 클릭

정책설정에서 사용할 보안패턴을 추가합니다. 보안패턴 화면에서 [패턴그룹 추가]를 클릭하면 보안패턴 그룹과 보안패턴을 동시에 추가할 수 있는 창이 팝업됩니다. 그룹정보와 패턴정보를 입력한 후 [확인]을 클릭합니다. 추가된 패턴그룹과 패턴에 대한 감사로그가 생성됩니다.

| 구분 | 항목 | 설명 |

|---|---|---|

| 그룹정보 | 이름 | 보안패턴 그룹 이름을 입력합니다. 최대값(255자리) |

| 타입 | 검사하고자 하는 항목을 선택합니다. REQUEST: 클라이언트가 웹 서버로 요청하는 데이터인 경우 RESPONSE: 웹 서버에서 클라이언트로 응답하는 데이터인 경우 HEADNAME: 헤더네임을 검사하는 경우 HEADVALUE: 헤더값을 검사하는 경우 |

|

| 회사 | 보안패턴 그룹을 적용할 회사를 설정합니다. | |

| 패턴정보 | 이름 | 보안패턴의 이름을 입력합니다. 최대값(255자리) |

| 위험도 | 보안패턴의 위험도를 선택합니다.(상,중,하) | |

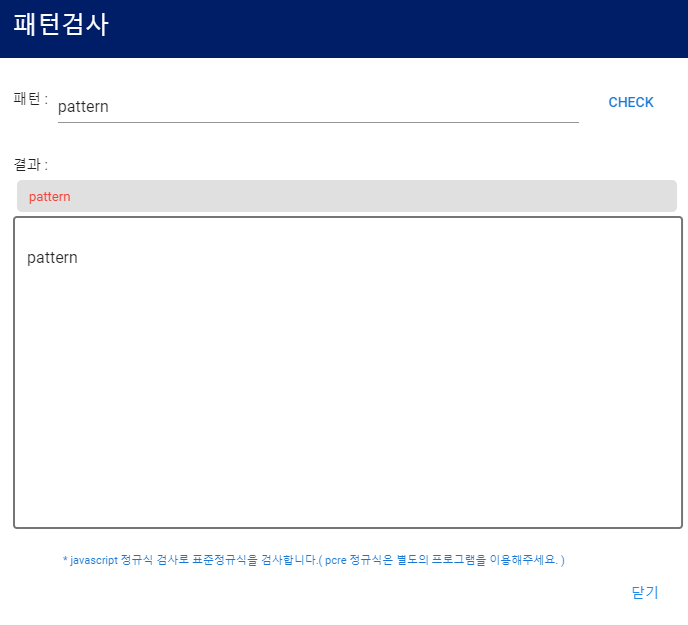

| 패턴 | 보안패턴의 실제 정규표현식을 입력합니다. 정규표현식이 올바른지 확인하고자 할 경우 [패턴검사]를 클릭하여 정규표현식을 검증합니다. |

보안 패턴 그룹 수정

[템플릿관리] > [보안패턴] > USER > (패턴그룹 선택) > 오른쪽 상단 설정 아이콘 중 [수정] 클릭

정책설정에서 사용할 보안패턴그룹을 수정합니다. 변경할 패턴그룹 정보를 입력한 후 [확인]을 클릭합니다. 수정된 패턴그룹에 대한 감사로그가 생성됩니다.

주의 패턴 그룹 수정을 누르면 아래와 같이 도메인 그룹에서 사용중인 정책, 기본정책에 포함된 보안 그룹 또는 스냅샷에서 사용중인 목록이 나타납니다. 수정 후에는 해당 기본정책, 도메인 스냅샷에 대해 더 이상 사용할 수 없으니 주의 하시기 바랍니다.

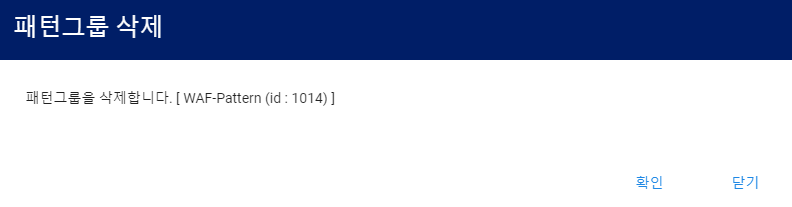

보안 패턴 그룹 삭제

[템플릿관리] > [보안패턴] > USER > (패턴그룹 선택) > 오른쪽 상단 설정 아이콘 중 [삭제]

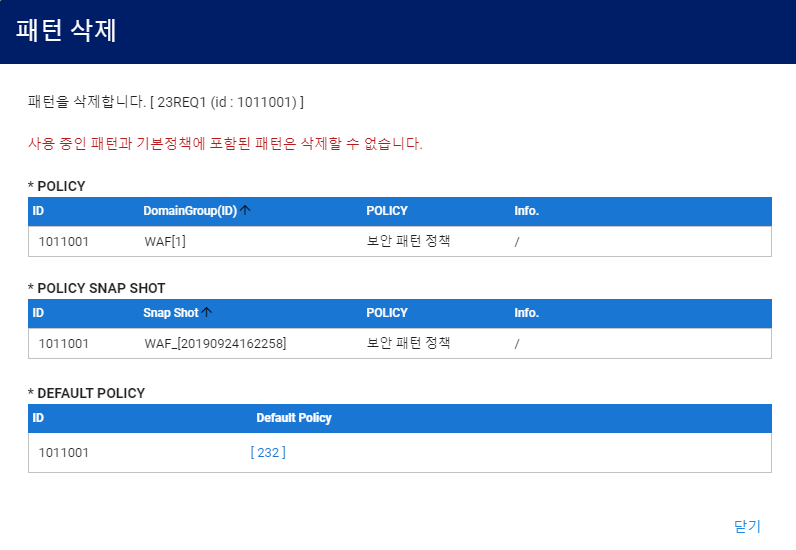

보안패턴그룹을 삭제합니다. 삭제하고자 하는 패턴그룹 하위의 패턴이 보안정책에서 사용 중이면 삭제되지 않습니다. 보안정책을 먼저 삭제한 후 패턴그룹을 삭제해야 합니다. 삭제된 패턴그룹에 대한 감사로그가 생성됩니다.

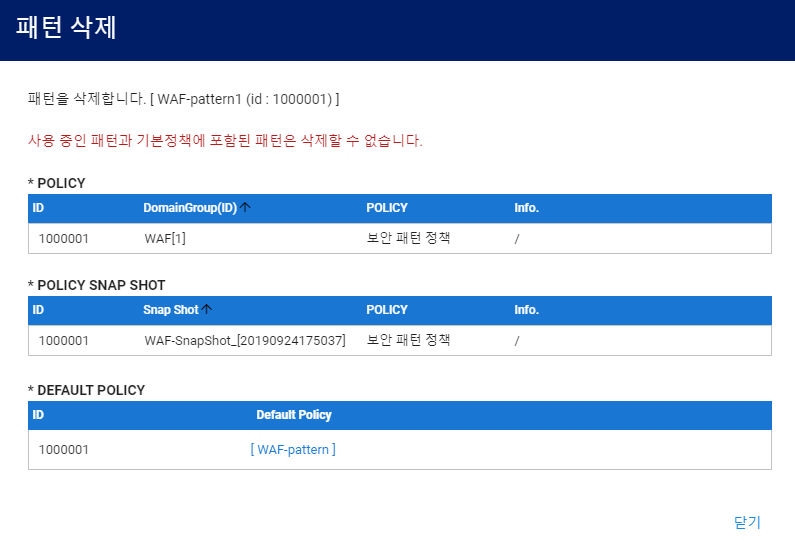

주의 사용중인 패턴과 기본정책에 포함된 패턴은 아래 그림과 같이 삭제할 수 없습니다. 삭제를 원하시면 기본정책을 삭제하고 도메인 그룹에서 해당 패턴을 None으로 변경해야 합니다. 삭제한 후에는 스냅샷이 Disable 상태로 변합니다.

사용자 보안 패턴 관리

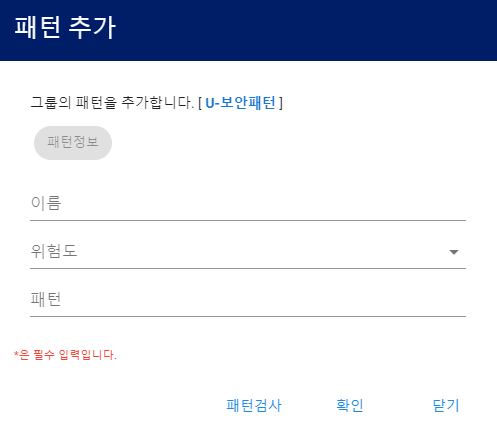

보안 패턴 추가

[템플릿관리] > [보안패턴] > USER > (패턴그룹 선택) > 오른쪽 상단 설정 아이콘 중 [패턴추가]

패턴이 추가될 패턴그룹을 선택한 후 [패턴추가]를 클릭합니다. 패턴추가 창이 뜨면 보안패턴 정보를 입력한 후 [확인]을 클릭합니다. 추가된 보안패턴에 대한 감사로그가 생성됩니다.

| 항목 | 설명 |

|---|---|

| 이름 | 보안패턴의 이름을 입력합니다. 최대값(255자리) |

| 위험도 | 보안패턴의 위험도를 선택합니다.(상,중,하) |

| 패턴 | 보안패턴의 실제 정규표현식을 입력합니다. 최대 3000자까지 입력 가능합니다. 정규표현식이 올바른지 확인하고자 할 경우 [패턴검사]를 클릭하여 정규표현식을 테스트합니다. |

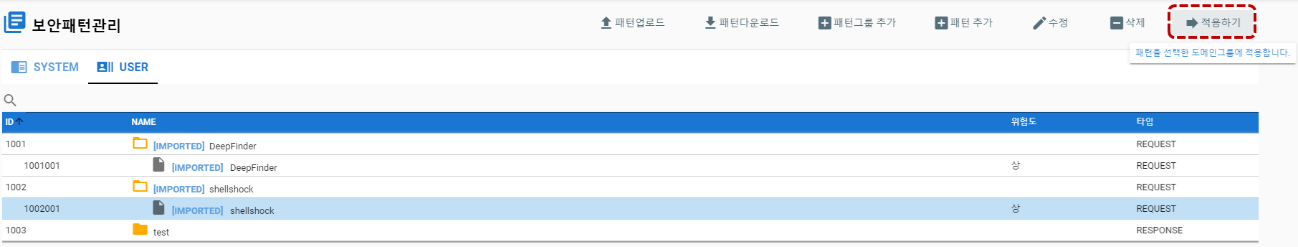

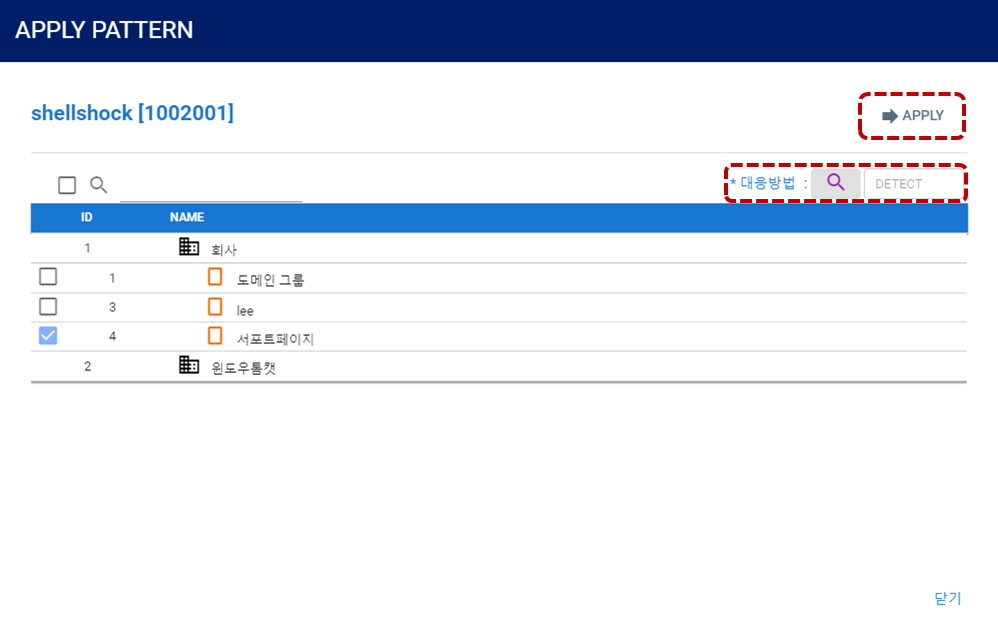

보안 패턴 적용

[템플릿관리] > [보안패턴] > USER > (패턴그룹 선택) > (패턴 선택) > [적용하기]

등록한 패턴을 여러 도메인 보안그룹에 일괄적용 할 수 있습니다.

적용할 도메인 보안그룹을 선택한 뒤 원하는 대응방법을 선택한 후 APPLY 버튼을 누르면 해당 도메인 그룹의 URL 보안정책 – 보안패턴정책에 적용됩니다.

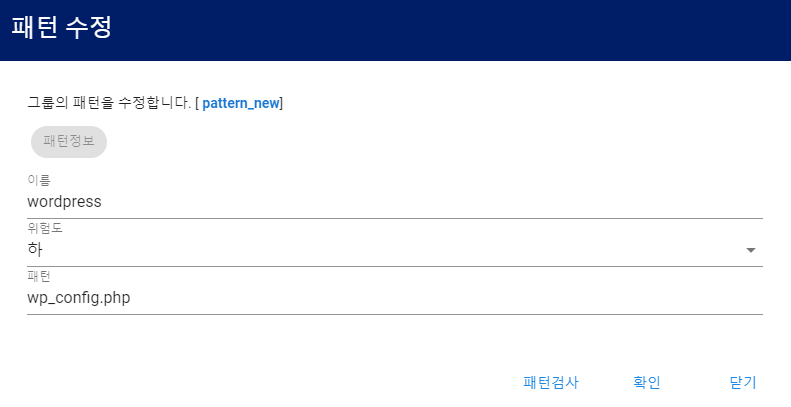

보안 패턴 수정

[템플릿관리] > [보안패턴] > USER > (패턴그룹 선택) > (패턴 선택) > 오른쪽 상단 설정 아이콘 중 [수정] 클릭

정책설정에서 사용할 패턴을 수정합니다. 보안패턴 화면에서 수정할 패턴을 선택한 후 [수정]을 클릭하면 패턴을 수정할 수 있는 창이 팝업됩니다. 변경할 패턴 정보를 입력한 후 [확인]을 클릭합니다. 수정된 패턴에 대한 감사로그가 생성됩니다.

주의 패턴수정을 누르면 아래와 같이 도메인 그룹에서 사용중인 정책, 기본정책에 포함된 보안 그룹 또는 스냅샷에서 사용중인 목록이 나타납니다. 수정 후에는 해당 기본정책, 도메인 스냅샷에 대해 더 이상 사용할 수 없습니다.

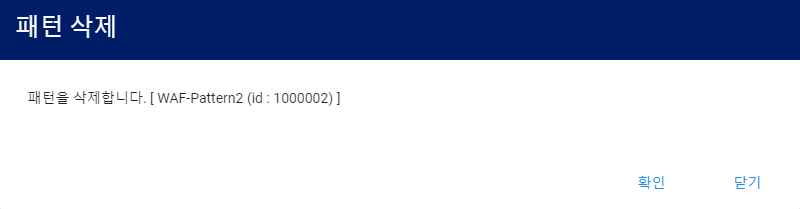

보안 패턴 삭제

[템플릿관리] > [보안패턴] > USER > (패턴그룹 선택) > (패턴 선택) > 오른쪽 상단 설정 아이콘 중 [삭제] 클릭

보안패턴을 삭제합니다. 보안패턴 화면에서 삭제할 패턴을 선택한 후 [삭제]를 클릭합니다. 만약 삭제하고자 하는 패턴이 도메인 그룹 정책에서 사용 중이면 삭제되지 않으므로 도메인 그룹 정책을 먼저 삭제한 후 패턴을 삭제해야 합니다. 삭제된 패턴에 대한 감사로그가 생성됩니다.

주의 사용중인 패턴과 기본정책에 포함된 패턴은 아래 그림과 같이 삭제할 수 없습니다. 삭제를 원하시면 기본정책을 삭제하고 도메인 그룹에서 해당 패턴을 None으로 변경해야 합니다. 삭제한 후에는 스냅샷이 Disable 상태로 변합니다.

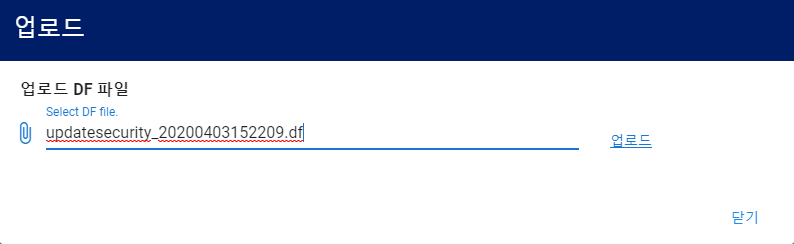

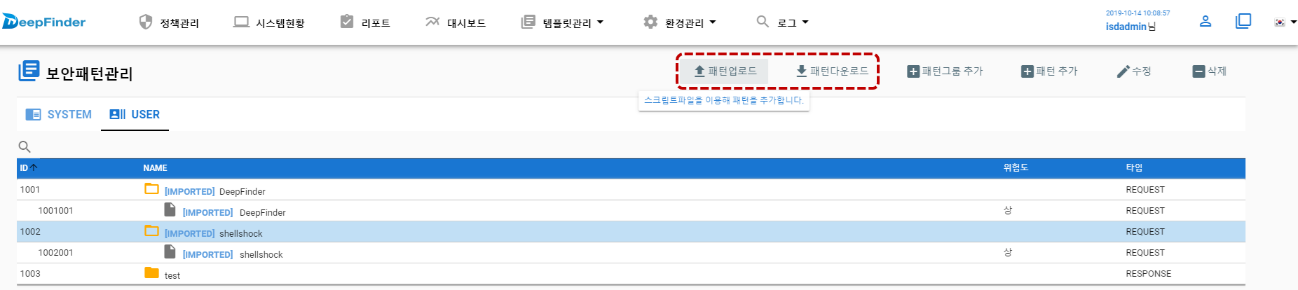

보안 패턴 업로드 / 다운로드

[템플릿관리] > [보안패턴] > USER > [패턴 업로드] > (업로드 할 df 파일 선택) > [업로드]

[템플릿관리] > [보안패턴] > USER > [패턴 다운로드] > (다운로드 할 패턴 선택) > [다운로드]

사용자 보안 패턴을 백업하거나 타 매니저로 공유하여 사용할 수 있는 기능입니다.

다운로드 할 보안 패턴을 선택한 뒤 [다운로드] 버튼을 누르면 패턴이 저장된 df파일을 다운로드 합니다.

타 매니저 서버에서 다운로드 한 사용자 보안 패턴을 업로드하여 사용할 수 있습니다. 업로드 된 패턴은 이름 앞에 [IMPORTED]로 표시됩니다.